分析一下程序的源码,程序从/dev/urandow伪随机设备里读出16个字节,前8个字节做为文件名,后8个字节存在该文件内,最后从该文件中读出8字节与传入的参数比较,相等就get flag。

题目说了不能爆破,所以一点头绪也没有。

分析一下程序的源码,程序从/dev/urandow伪随机设备里读出16个字节,前8个字节做为文件名,后8个字节存在该文件内,最后从该文件中读出8字节与传入的参数比较,相等就get flag。

题目说了不能爆破,所以一点头绪也没有。

网上的修改本机host文件方法亲测不管用

通过码去云下载是真的香 https://gitee.com/

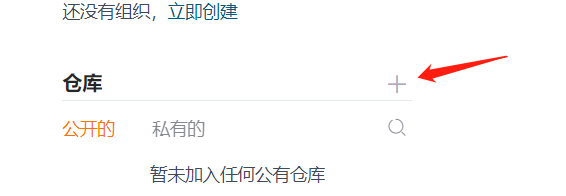

注册并登录后创建仓库

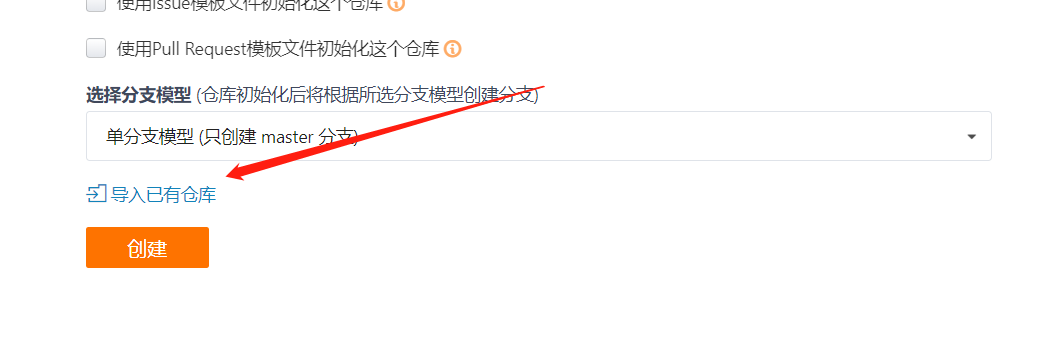

拉到下面导入已有你仓库

将github链接导入并创建就完成了

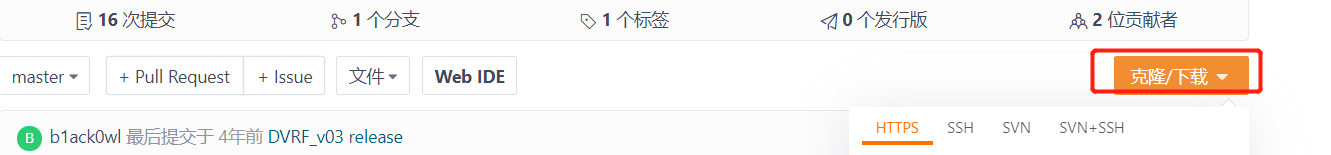

之后进入gitee中的库下载就行了,速度快到飞起

很有意思的一题,主要考察realloc函数

checksec:保护全开,libc2.27,引入了tcache 机制1

2

3

4

5Arch: amd64-64-little

RELRO: Full RELRO

Stack: Canary found

NX: NX enabled

PIE: PIE enabled

1 | $ seccomp-tools dump ./pwn |